블로그 WAF 설치 후기

이 글은 WAF 동작 테스트를 하기 위한 글이다.

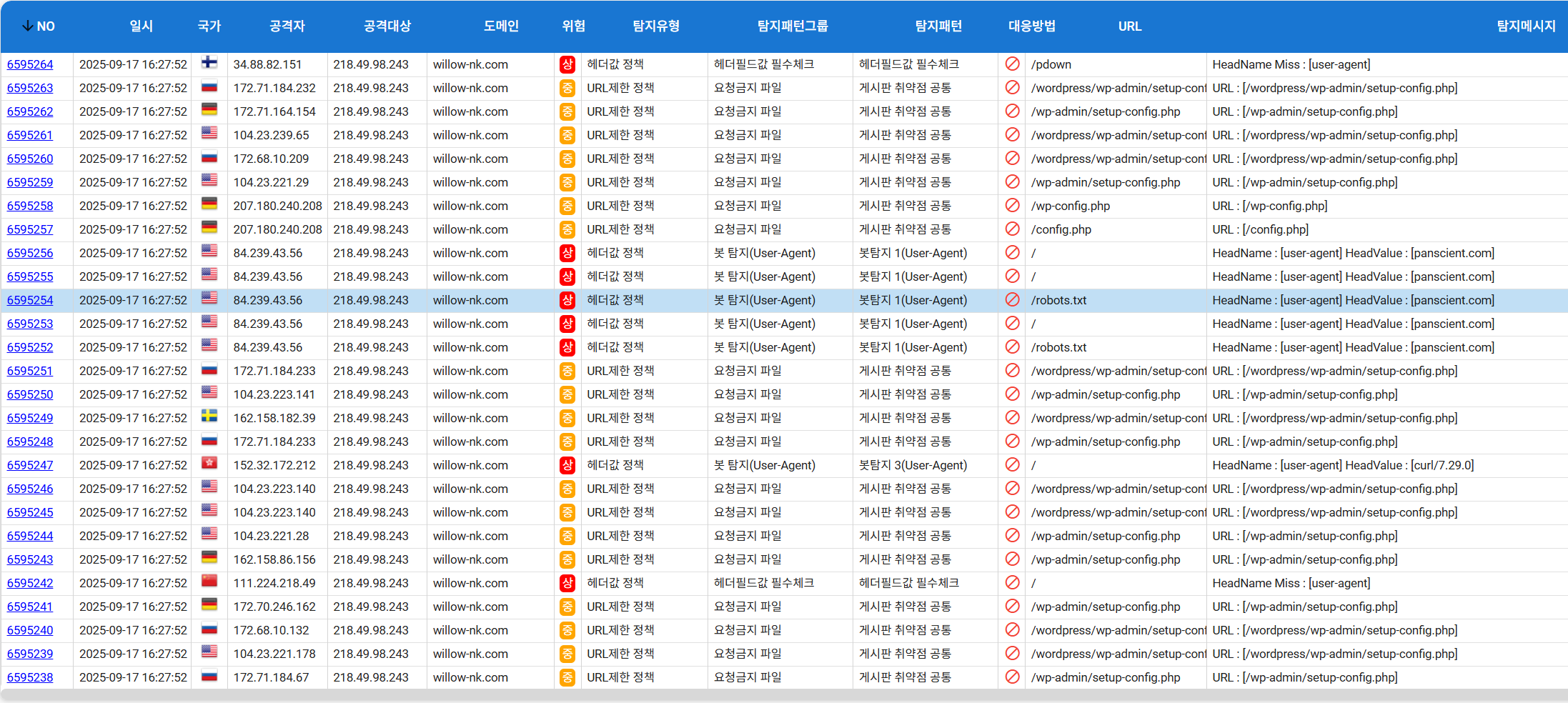

WAF를 설치하고 수집되는 로그를 보면 정말 어마무시한 양의 공격이 들어온다는 걸 확인할 수 있다.

하루 2~300개의 크롤링 또는 python 스크립트로 작성된듯한 공격이 들어온다.

웃긴건 대부분의 공격이 Wordpress 취약점에 관련된 내용이다.

그만큼 전 세계적으로 많이 쓰이기도 하고, 동시에 관리가 소홀한 사이트가 많아 공격 성공률이 높다는 뜻이겠지.

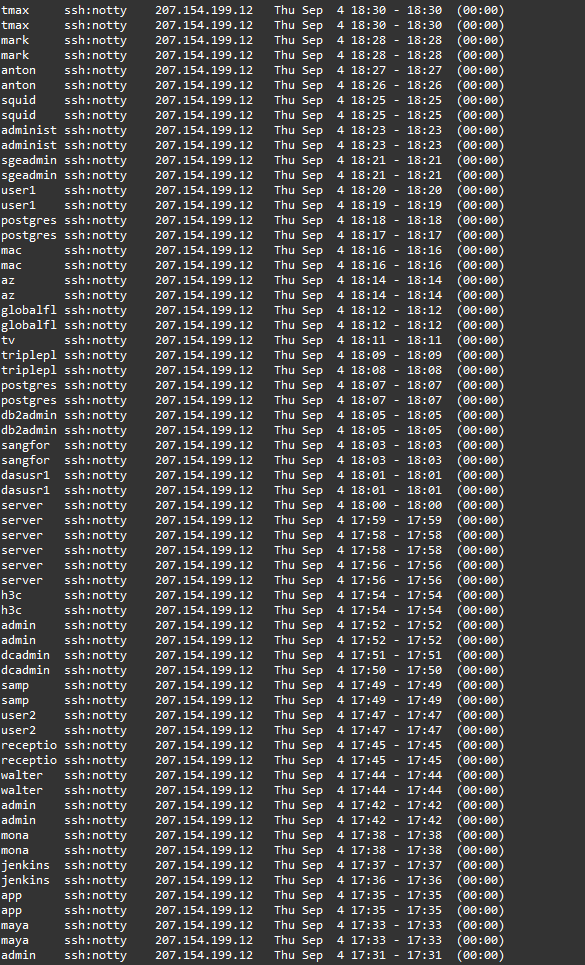

웹 뿐만 아니라 서버 내 다양한 포트로도 접속을 시도한다.

서버 자체의 다른 포트들에도 끊임없이 접속을 시도하며 열린 곳이 있는지 집요하게 찾아다녔다. 이러다 취약한 부분이라도 하나 노출되면 그대로 좀비 PC가 되는 거겠지.

오래된 노트북으로 블로그 서버를 운영 중인데, 웹 서비스를 운영하는 것 만으로도 혹시나 취약점이 있을까 조마조마하고 불안해진다.

이런 별 볼일 없는 개인 블로그 사이트에도 다양한 공격이 빗발치는 걸 보니, 업계에서 왜 그렇게 '제로 트러스트'를 노래처럼 부르는지 실감하게 된다.

호스팅 서비스에는 WAF가 필수라고 생각한다.

대부분 사이트 구축 외주사는 클라이언트의 요청에 맞춰 웹 구축에만 집중하기 때문에 웹 공격에는 크게 신경쓰지 않는다.

그래서 외주 줘서 만든 사이트가 온갖 광고로 도배되거나

웹 구축 외주사가 개발 편의를 위해 무심결에 오픈한 mysql 같은 포트를 통해 DB 탈취가 웹 접속 없이 탈취되고 삭제되는 경우를 자주 목격한다.

물론 WAF 운영에는 돈이 든다.

그렇지만 몇백 몇천만원을 주고 구축한 사이트가 통째로 해킹당해서 사이트가 망가지면 그 금액 또한 만만치 않을 것이다.

보안에 지식이 없다면 DeepFinder같은 설치형 WAF라도 설치해서 서비스를 받는게 좋고

WAF 구독료가 아깝다면 Mod Security라도 공부해서 설치하는게 낫다고 생각한다.